WlanScanTools: Unterschied zwischen den Versionen

(→Screenshots) |

Akku (Diskussion | Beiträge) (→bei ubnt m2) |

||

| (47 dazwischenliegende Versionen von 11 Benutzern werden nicht angezeigt) | |||

| Zeile 1: | Zeile 1: | ||

= Netstumbler = | = Netstumbler = | ||

| − | '''Betriebssystem:''' ab Windows 98; WIN CE: Ministumbler | + | '''Betriebssystem:''' ab Windows 98; WIN CE: Ministumbler; Mac: Macstumbler [http://www.macstumbler.com/] |

'''Allgemeine Beschreibung:''' | '''Allgemeine Beschreibung:''' | ||

| Zeile 9: | Zeile 9: | ||

=== Installation === | === Installation === | ||

| − | Download über die Hompage von Netsumbler http://www.netstumbler.com/downloads/ | + | Download über die Hompage von Netsumbler http://www.netstumbler.com/downloads/ [[Bild:Netstumbler.png]] |

| − | Nach dem Doppelklick auf das Item kommst Du zur "License Agreement". Nach sorgfältigem Durchlesen ;-) auf den Button "I Agree" drücken und Du kannst eine Auswahl der Komponenten treffen | + | Nach dem Doppelklick auf das Item kommst Du zur "License Agreement". [[Bild:Netstumbler2.png]] |

| + | |||

| + | Nach sorgfältigem Durchlesen ;-) auf den Button "I Agree" drücken und Du kannst eine Auswahl der Komponenten treffen. [[Bild:Netstumbler3.png]] | ||

Nach dem Drücken des Button "Next", kannst Du noch den Installationspfad festlegen und mit "Close" ist die Installation auch schon abgeschlossen! | Nach dem Drücken des Button "Next", kannst Du noch den Installationspfad festlegen und mit "Close" ist die Installation auch schon abgeschlossen! | ||

| + | |||

| + | [[Bild:Netstumbler4.png]] [[Bild:Netstumbler5.png]] | ||

Danach werden noch die Release Notes angezeigt. | Danach werden noch die Release Notes angezeigt. | ||

| + | |||

| + | [[Bild:Netstumbler6.png]] | ||

=== Starten und Benutzen von Netstumbler === | === Starten und Benutzen von Netstumbler === | ||

| − | Entweder über Start | + | Entweder über Start->Programme->Network Stumbler [[Bild:Netstumbler7.png]] oder über das Desktop Item Network Stumbler. [[Bild:Netstumbler8.png]] |

Danach startet das Programm und sucht nach Deiner WLAN-Karte. | Danach startet das Programm und sucht nach Deiner WLAN-Karte. | ||

| − | Findet es keinen Adapter, weil Du z.B. deine WLAN Karte nicht eingesteckt oder eingeschaltet hast, findest Du im Fuß des Programm-Windows die Nachricht "Adapter not present" (Adapter aktivieren Programm schließen und nochmals starten), sonst zeigt Dir das Programm gleich mal alle aktiven Access Points an! | + | Findet es keinen Adapter, weil Du z.B. deine WLAN Karte nicht eingesteckt oder eingeschaltet hast, findest Du im Fuß des Programm-Windows die Nachricht "Adapter not present" [[Bild:Netstumbler9.png]] (Adapter aktivieren Programm schließen und nochmals starten), sonst zeigt Dir das Programm gleich mal alle aktiven Access Points an! |

Hinweis: | Hinweis: | ||

| Zeile 28: | Zeile 34: | ||

Rot bedeutet unerreichbar, aber unter Windows bei "bevorzugte Netzwerke" definiert | Rot bedeutet unerreichbar, aber unter Windows bei "bevorzugte Netzwerke" definiert | ||

Grau bedeutet AP war aktiv | Grau bedeutet AP war aktiv | ||

| + | |||

| + | [[Bild:Netstumbler10.png]] | ||

Auf der rechten Seite kannst Du die anzuzeigenden AP nach unterschiedlichen Eigenschaften filtern! | Auf der rechten Seite kannst Du die anzuzeigenden AP nach unterschiedlichen Eigenschaften filtern! | ||

| − | Wählst Du nun unter dem Menüpunkt Channels oder SSIDs eine MAC Adresse aus, so wird Dir der Empfangslevel angezeigt (Eigentlich wird dir die Signalstärke bezogen zur | + | Wählst Du nun unter dem Menüpunkt Channels oder SSIDs eine MAC Adresse aus, so wird Dir der Empfangslevel angezeigt (Eigentlich wird dir die Signalstärke bezogen zur Noise (-100dbm) angezeigt)! |

| − | Über den Menüpunkt View | + | |

| − | Über den Menüpunkt File | + | [[Bild:Netstumbler11.png]] |

| + | |||

| + | Über den Menüpunkt View->Options->General lässt sich die Scan Geschwindigkeit einstellen. | ||

| + | Über den Menüpunkt File->Save lässt sich der Scan abspeichern. | ||

=== Links === | === Links === | ||

| Zeile 41: | Zeile 52: | ||

http://de.wikipedia.org/wiki/Netstumbler | http://de.wikipedia.org/wiki/Netstumbler | ||

| + | = inSSIDer = | ||

| + | Dieses Programm hat Ähnlichkeiten zu netstumbler und läuft auch unter neueren Windows-Versionen. Ein Port für Linux existiert ebenfalls. | ||

| + | Es kann nach unterschiedlichen Kriterien filtern und sortieren und bietet übersichtliche Diagramme. | ||

| + | |||

| + | === Links === | ||

| + | [http://www.metageek.net/products/inssider/ Metageek inSSIDer] | ||

| + | |||

| + | [http://en.wikipedia.org/wiki/Inssider inSSIDer auf Wikipedia] | ||

= HORST = | = HORST = | ||

| Zeile 48: | Zeile 67: | ||

'''Typ/Umgebung:''' Linux Konsolenapplikation | '''Typ/Umgebung:''' Linux Konsolenapplikation | ||

| − | + | === Allgemeine Beschreibung === | |

''Horst'' steht für "Horsts OLSR Radio Scanning Tool" und wurde in der Berliner Freifunk Community entwickelt. ''Horst'' kann nützlich sein um die Verbindungsqualität und auch die OLSR-Kommunikation mit anderen Knoten zu analysieren. Um nach OLSR-Paketen zu filtern und übrige Pakete auszublenden kann der OLSR-Filter (Taste 'o') aktiviert werden. So kann man OLSR-Protokollabläufe relativ einfach mitverfolgen - zum Beispiel, ob die RTS/CTS Pakete eines Nachbarknoten auch empfangen werden oder nicht, und somit eine eventuelle Paketkollision dadurch ausschliessen. An interessanten Stellen kann die Paketanzeige mittels Taste 'p' pausiert werden. | ''Horst'' steht für "Horsts OLSR Radio Scanning Tool" und wurde in der Berliner Freifunk Community entwickelt. ''Horst'' kann nützlich sein um die Verbindungsqualität und auch die OLSR-Kommunikation mit anderen Knoten zu analysieren. Um nach OLSR-Paketen zu filtern und übrige Pakete auszublenden kann der OLSR-Filter (Taste 'o') aktiviert werden. So kann man OLSR-Protokollabläufe relativ einfach mitverfolgen - zum Beispiel, ob die RTS/CTS Pakete eines Nachbarknoten auch empfangen werden oder nicht, und somit eine eventuelle Paketkollision dadurch ausschliessen. An interessanten Stellen kann die Paketanzeige mittels Taste 'p' pausiert werden. | ||

| Zeile 54: | Zeile 73: | ||

''Horst'' zeigt für eine empfangene Station die jeweilige IP-Adresse, SNR (Signal-Noise-Ratio), SOURCE (Source-MAC), BSSID (Basic Service Set IDentifier), LQ (OLSR-LinkQuality), GW (eventuelle Gateway-Eigenschaft), NEIGH (Anzahl der Nachbarschaftsbeziehungen einer Station), OLSR/COUNT (Anzahl der OLSR-Pakete zu Gesamtepaketanzahl zu einer Station) sowie den TSF-Wert (Timer Synchronization Function) an. Im Frame rechts unten wird zusätzlich die SNR in Signal- und Rauschleistung geteilt dargestellt und kann somit bei der Ausrichtung einer Antenne sehr hilfreich sein. | ''Horst'' zeigt für eine empfangene Station die jeweilige IP-Adresse, SNR (Signal-Noise-Ratio), SOURCE (Source-MAC), BSSID (Basic Service Set IDentifier), LQ (OLSR-LinkQuality), GW (eventuelle Gateway-Eigenschaft), NEIGH (Anzahl der Nachbarschaftsbeziehungen einer Station), OLSR/COUNT (Anzahl der OLSR-Pakete zu Gesamtepaketanzahl zu einer Station) sowie den TSF-Wert (Timer Synchronization Function) an. Im Frame rechts unten wird zusätzlich die SNR in Signal- und Rauschleistung geteilt dargestellt und kann somit bei der Ausrichtung einer Antenne sehr hilfreich sein. | ||

| − | + | ||

| + | === Installation und Programmstart === | ||

| + | |||

| + | ====Freifunk Software==== | ||

Folgende Pakete sind zur Installation von ''Horst'' nötig und entweder mittels 'ipkg install <file.ipk>' oder Webinterface einzuspielen. | Folgende Pakete sind zur Installation von ''Horst'' nötig und entweder mittels 'ipkg install <file.ipk>' oder Webinterface einzuspielen. | ||

| Zeile 62: | Zeile 84: | ||

http://88.198.196.3/sven-ola/ipkg/packages/horst_1.2.2_mipsel.ipk | http://88.198.196.3/sven-ola/ipkg/packages/horst_1.2.2_mipsel.ipk | ||

| − | Gestartet wird ''Horst'' mittels Kommandozeilenaufruf | + | Gestartet wird ''Horst'' mittels Kommandozeilenaufruf in der Konsole. Da per Default-Installation die PATH-Variable für ''Horst'' gesetzt ist, reicht ein schlichtes 'horst' als Konsolenaufruf. |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| + | ====0xFF-Backfire Vienna==== | ||

| − | + | ''Ich habe euch mal eine Kurzanleitung für unser bewährtes Monitoring-Tool "Horst" erstellt die erklärt, wie ihr es auf Atheros-basierenden Devices wie z.B Bullet2 und Bullet5 zu laufen bekommt. Jeder der mich besser kennt weiß aber, dass ich mich erst damit zufrieden geb, wenn wir die totale LuCI-Integration geschafft haben.'' | |

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ''Fortschritte und Integration: Hier auf dieser Seite'' | |

| + | Joe Semler'' | ||

| + | =====Hintergrund für den interessierten Leser:===== | ||

| + | Horst brauch, um auswerten zu können, den sog. radiotap-header. darin sind Infos wie Bandbreite, Sendeleistung oder Antennenkonfiguration gespeichert. (http://www.mjmwired.net/kernel/Documentation/networking/radiotap-headers.txt) | ||

| + | Nun, da madwifi (unser Treiber für Bullet2, 5 und alles, was auf atheros 23xx Chips basiert) radiotap NUR im Monitoring Mode unterstützt, wird sicher einiges klarer. (http://madwifi-project.org/wiki/DevDocs/RadiotapHeader) | ||

| + | =====Workaround:===== | ||

| + | *Holt euch Horst | ||

| + | **über ssh | ||

| + | opkg update | ||

| + | opkg install horst | ||

| + | **oder über LuCI | ||

| + | ***[Administration] System/Paketverwaltung | ||

| + | ***Paketlisten aktualisieren | ||

| + | ***Horst installieren | ||

| + | *Das device in Monitor-Mode schalten | ||

| + | **über LuCI | ||

| + | ***[Administration] Network/Drahtlos/Dein Device | ||

| + | ***Schnittstellenkonfiguartion/Modus/Monitor | ||

| + | ***Warten :-( | ||

| + | **über SSH | ||

| + | uci set wireless.@wifi-iface[0].mode=monitor | ||

| + | uci commit | ||

| + | *Horst aufrufen | ||

| + | horst -i ath0 | ||

| + | ''Option -i ath0 Ist wichtig, weil sich horst per default wlan0 als interface erwartet'' | ||

| + | *Das device zurück in AdHoc-Mode schalten | ||

| + | **über LuCI | ||

| + | ***[Administration] Network/Drahtlos/Dein Device | ||

| + | ***Schnittstellenkonfiguartion/Modus/AdHoc | ||

| + | ***Warten :-( | ||

| + | **über SSH | ||

| + | uci set wireless.@wifi-iface[0].mode=adhoc | ||

| + | uci commit | ||

| + | ===== bei ubnt m2 ===== | ||

| + | |||

| + | opkg update | ||

| + | opkg install horst | ||

| + | iw dev wlan0 interface add mon0 type monitor | ||

| + | horst -i mon0 | ||

| + | nach beenden schnittstelle mon0 löschen mit | ||

| + | iw dev mon0 del | ||

| + | === Interfacefunktionen === | ||

| + | [p] Pause/Run | ||

| + | [s] Sortierung nach SNR (aktivieren/deaktivieren) | ||

| + | [c] Kontrollpakete (RTS/CTS/ACK/etc.) anzeigen (aktivieren/deaktivieren) | ||

| + | [o] OLSR Pakete filtern (aktivieren/deaktivieren) | ||

| + | [q] beenden | ||

| + | === Screenshots === | ||

| + | {| style="right; background:transparent; padding:0px; margin:0px; subst:Absatz" | ||

| + | |[[Bild:0xff_screenshot_horst_all_2.jpg|thumb|Bild1: ungefiltertes Capturing]] | ||

| + | |[[Bild:0xff_screenshot_horst_olsr_2.jpg|thumb|Bild2: OLSR Filter]] | ||

| + | |} | ||

| + | Bild1: ungefiltertes Capturing (mit Beacons, inkl. Beacons von !OLSR-Knoten zb. hier Station 'chome') | ||

| + | Bild2: OLSR Filter aktiv (LQ-Messages, HNA-Announces, etc.) | ||

= KISMET = | = KISMET = | ||

| − | |||

'''Betriebssystem:''' läuft unter Linux oder als Drone direkt auf dem Funkfeuer-Router (Freifunk bzw. Openwrt Firmware) | '''Betriebssystem:''' läuft unter Linux oder als Drone direkt auf dem Funkfeuer-Router (Freifunk bzw. Openwrt Firmware) | ||

| Zeile 108: | Zeile 173: | ||

| − | === Einleitung | + | === Einleitung === |

Kismet ist ein Wireless Lan tool, dass als Netzwerk- Finder/Sniffer/Intrusion Detection System Anwendung finden kann. | Kismet ist ein Wireless Lan tool, dass als Netzwerk- Finder/Sniffer/Intrusion Detection System Anwendung finden kann. | ||

Es besteht aus einem Server und einem Client der die Daten des Servers graphisch aufbereitet. | Es besteht aus einem Server und einem Client der die Daten des Servers graphisch aufbereitet. | ||

| − | Kismet ist sehr umfangreich | + | Kismet ist sehr umfangreich und in diesem Wikieintrag kann leider nur an der Oberfläche dessen gekratzt werden, was mit Kismet möglich ist. |

| − | === Installation | + | === Installation === |

| − | '''Source | + | '''Source''' |

Die Sourcen, dazugehörige Signatur sowie den gpg Key des Kismet Herausgebers kann man sich von http://www.kismetwireless.net/download.shtml herunterladen. | Die Sourcen, dazugehörige Signatur sowie den gpg Key des Kismet Herausgebers kann man sich von http://www.kismetwireless.net/download.shtml herunterladen. | ||

| − | |||

gpg --import dragorn.gpg | gpg --import dragorn.gpg | ||

| Zeile 144: | Zeile 208: | ||

(http://de.wikipedia.org/wiki/Setuid)) | (http://de.wikipedia.org/wiki/Setuid)) | ||

| − | + | '''Debian''' | |

| − | '''Debian | + | |

sudo aptitude update | sudo aptitude update | ||

| Zeile 153: | Zeile 216: | ||

einem Mehrbenutzersystem meist als sicherer anzusehen ist => siehe suid.) | einem Mehrbenutzersystem meist als sicherer anzusehen ist => siehe suid.) | ||

| − | + | '''Gentoo''', '''SuSe''', '''Fedora''', '''Ubuntu''', '''Wrt54g(Drone)''' | |

| − | + | ||

| − | '''Gentoo | + | |

| − | + | ||

| − | '''SuSe | + | |

| − | + | ||

| − | '''Fedora | + | |

| − | + | ||

| − | '''Ubuntu | + | |

| − | + | ||

| − | '''Wrt54g(Drone) | + | |

ssh root@ip_deines_routers | ssh root@ip_deines_routers | ||

| Zeile 180: | Zeile 233: | ||

Es ist daher von Vorteil, sich über Lan zum Router zu verbinden. | Es ist daher von Vorteil, sich über Lan zum Router zu verbinden. | ||

| − | + | === kismet.conf === | |

| − | ===kismet.conf | + | |

Das Konfigurationsfile für Kismet liegt defaultmäßig im Verzeichniss /etc/Kismet/ und kann mit jedem beliebigen Editor bearbeitet werden. | Das Konfigurationsfile für Kismet liegt defaultmäßig im Verzeichniss /etc/Kismet/ und kann mit jedem beliebigen Editor bearbeitet werden. | ||

| + | |||

Die wichtigsten Optionen die hier geändert werden müssen sind: | Die wichtigsten Optionen die hier geändert werden müssen sind: | ||

| Zeile 207: | Zeile 260: | ||

durch das logtemplate werden dann Files vom Format NameDatumFortlaufendeNummer.logtype in /var/log/kismet/ erzeugt. | durch das logtemplate werden dann Files vom Format NameDatumFortlaufendeNummer.logtype in /var/log/kismet/ erzeugt. | ||

| + | === Bedienung === | ||

| − | + | Die Bedienung von Kismet erscheint am Anfang etwas schwierig, nach einer kurzen Eingewöhnungsphase sind diese Bedenken meist vergessen. Im Startfenster werden die empfangenen Netzwerke im "Autofit" Modus angezeigt, um diesen Modus zu verlassen "s" drücken, und auswählen nach welchen Kriterien die Netzwerke jetzt sortiert werden sollten. | |

| − | |||

| − | |||

| − | |||

Hier eine kurze Auflistung der interessantesten Tasten für Kismet: | Hier eine kurze Auflistung der interessantesten Tasten für Kismet: | ||

| Zeile 230: | Zeile 281: | ||

"m" mit m kann man den Sound auf lautlos stellen/ wieder anstellen | "m" mit m kann man den Sound auf lautlos stellen/ wieder anstellen | ||

| − | + | === Kismet-Drone === | |

| − | ===Drone | + | |

Der Stream der Drone wird an den Server unverschlüsselt übertragen, es ist daher in nicht "vertrauenswürdiger" Umgebung | Der Stream der Drone wird an den Server unverschlüsselt übertragen, es ist daher in nicht "vertrauenswürdiger" Umgebung | ||

zu empfehlen den Stream verschlüsselt zu übertragen (z.B: mit ssh tunneln). | zu empfehlen den Stream verschlüsselt zu übertragen (z.B: mit ssh tunneln). | ||

| − | Die | + | Die Kismetdrone wird über das File kisemt_drone.conf in /etc/kismet/ konfiguriert. |

Der Großteil der Optionen wurden schon unter dem Punkt kismet.conf erklärt. | Der Großteil der Optionen wurden schon unter dem Punkt kismet.conf erklärt. | ||

| − | Die wichtigsten | + | |

| + | Die wichtigsten dronenspezifischen Optionen sind: | ||

'''tcpport=''' | '''tcpport=''' | ||

| Zeile 245: | Zeile 296: | ||

'''allowedhosts=''' | '''allowedhosts=''' | ||

| − | Hier können die IP Adressen angegeben werden, denen es erlaubt ist sich zur Drone zu connecten. Es sind auch | + | Hier können die IP Adressen angegeben werden, denen es erlaubt ist sich zur Drone zu connecten. Es sind auch IP-Ranges möglich. |

'''bindaddress=''' | '''bindaddress=''' | ||

| − | Adresse an der die Drone lauscht, dies ist interessant, falls man mehrere Interfaces hat | + | Adresse an der die Drone lauscht, dies ist interessant, falls man mehrere Interfaces hat und nur auf einer bestimmten IP/Interface horchen will. |

| − | defaultmäßg bindet sich die Drone an alle | + | defaultmäßg bindet sich die Drone an alle IP-Adressen. |

| − | + | ||

| − | + | ||

'''Dronen/Server''' | '''Dronen/Server''' | ||

| Zeile 257: | Zeile 306: | ||

Auf dem Server, der die Daten der Drone anzeigen soll einfach in der kismet.conf source=kismet_drone,ip_der_drone:port,name eintragen. | Auf dem Server, der die Daten der Drone anzeigen soll einfach in der kismet.conf source=kismet_drone,ip_der_drone:port,name eintragen. | ||

| + | === Screenshots === | ||

| − | + | Hier das Hauptfenster von Kismet und als Beispiel das packetgraph PopUp-Fenster. | |

| + | {| style="right; background:transparent; padding:0px; margin:0px; subst:Absatz" | ||

| + | |[[Bild:Kismet_main.png|thumb|Bild1: Hauptansicht von Kismet]] | ||

| + | |[[Bild:kismet_graph.png|thumb|Bild2: Das packetgraph popup von Kismet]] | ||

| + | |} | ||

| + | = BSD-Airtools = | ||

| − | + | Allgemeine Hinweise zu dieser Tool-Sammlung unter [http://www.dachb0den.com/projects/bsd-airtools.html]. | |

| − | + | '''Betriebssystem''': *BSD, (theoretisch auch Mac OS X) | |

| − | + | '''Typ/Umgebung''': Konsolenanwendung/wi-Treiber-Patches | |

| − | == | + | === Allgemeine Beschreibung === |

| − | + | Die BSD-Airtools sind eine Sammlung von Programmen zum Auffinden | |

| + | (dstumbler), sowie Aufnehmen (prism2dump, dwepdump) von | ||

| + | WLAN-Netzwerkverkehr. Weiters ist ein Werkzeug zur Steuerung von | ||

| + | Prism2/Orinoco-kompatibler Hardware (prism2ctl) und ein Programm zum | ||

| + | Auffinden von WEP-Schlüsseln (dwepcrack) sowie zur Generierung selbiger dabei | ||

| + | (dwepkeygen). Um mehr Informationen auslesen zu können haben die | ||

| + | Entwickler noch Patches für den bestehenden WLAN-Treiber (wi) | ||

| + | geschrieben. Die gesamte Suite ist für die Nutzung mit diesem Treiber | ||

| + | ausgelegt (Prism2/Orinoco; siehe Manpage wi) und ist z.B. mit | ||

| + | Atheros-basierten Geräten nur eingeschränkt nutzbar. | ||

| + | Da es hier hauptsächlich um Scan-Tools geht, wird hier dstumbler näher | ||

| + | betrachtet. | ||

| − | =Pocket Warrior= | + | === Installation === |

| + | |||

| + | Die Installation wird wie üblich unter *BSD mit der Ports-Collection | ||

| + | vorgenommen. (oder z.B. pkg_add -r bsd-airtools) | ||

| + | |||

| + | Im Ports-Tree: | ||

| + | |||

| + | cd /usr/ports/net-mgmt/bsd-airtools | ||

| + | make && sudo make install && make clean | ||

| + | |||

| + | unter *BSD reicht für eine Paket-Installation (falls das | ||

| + | fertige Paket zur Verfügung steht) meistens auch | ||

| + | |||

| + | pkg_add -r bsd-airtools | ||

| + | |||

| + | dazu am besten die jeweiligen Ports-Collection-Howtos heranziehen: | ||

| + | |||

| + | FreeBSD [http://www.freebsd.org/doc/de_DE.ISO8859-1/books/handbook/ports.html] | ||

| + | OpenBSD [http://www.openbsd.org/ports.html] | ||

| + | NetBSD [http://www.netbsd.org/Documentation/pkgsrc/] | ||

| + | |||

| + | == dstumbler == | ||

| + | |||

| + | [[Bild:dstumbler1.png|thumb|dstumbler mit AP-Anzeige]] | ||

| + | [[Bild:dstumbler2.png|thumb|dstumbler mit Node-Anzeige]] | ||

| + | |||

| + | '''Kommandozeilenparameter''' | ||

| + | |||

| + | usage: dstumbler <device> [-d] [-osn] [-m <int>] [-g <gps device>] [-l <logfile>] | ||

| + | -d: run dstumbler without specifying a wireless device | ||

| + | -o: specify the use of prism2 card in monitor mode | ||

| + | -s: disable scan mode on the card, instead do old style stat polling | ||

| + | -n: use basic ascii characters for limited terminal fonts | ||

| + | -m: randomly set mac address at specified interval or 0 for startup | ||

| + | -g: specify gps device to use. or host:port for gpsd | ||

| + | -l: specify logfile to use for realtime logging | ||

| + | |||

| + | '''Ausführung''' | ||

| + | |||

| + | Zur Ausführung reicht auf entsprechender Hardware meist | ||

| + | |||

| + | sudo ifconfig <device> promisc monitor up | ||

| + | sudo dstumbler <device> | ||

| + | |||

| + | '''Bedienung''' | ||

| + | |||

| + | [+/-] Access-Point-Auswahl | ||

| + | [</>] Node-Auswahl | ||

| + | [u/d] seitenweise vor/zurück | ||

| + | [e/h] Anfang/Ende | ||

| + | [n/s] newest/sort | ||

| + | [a] Autoselect | ||

| + | [r] Hardware-Hersteller per MAC-Addresse auflösen | ||

| + | [o] Clients/Nodes anzeigen | ||

| + | [i] Audio Ausgabe (de-)aktivieren | ||

| + | [m] Menü/Hilfe ein-/ausschalten | ||

| + | [k] Neu zeichnen des Interface | ||

| + | [c] Channel auswählen | ||

| + | [.] Kommentar einfügen | ||

| + | [l] Zuvor gespeicherte Daten einlesen | ||

| + | [b] gesammelte Daten abspeichern | ||

| + | [q] Programm beenden | ||

| + | |||

| + | '''Verwendete Symbole zur Kennzeichnung''' | ||

| + | |||

| + | '''Access-Point-Liste''' | ||

| + | |||

| + | '>' aktuell ausgewählter Access-Point | ||

| + | '*' neuer Access-Point | ||

| + | '4' 40-Bit Verschlüsselung | ||

| + | 'w' WEP-Verschlüsselung | ||

| + | 'n' keine WEP-Verschlüsselung | ||

| + | 'a' Ad-Hoc-Modus | ||

| + | 'b' BSS | ||

| + | 'k' keyed | ||

| + | 'o' Open-Modus | ||

| + | 'd' Access-Point benutzt die Default-SSID | ||

| + | |||

| + | '''Node-Liste''' | ||

| + | |||

| + | '>' aktuell ausgewählter Node | ||

| + | '*' neu hinzugekommener Node | ||

| + | 'w' WEP-Verschlüsselung | ||

| + | 'n' keine WEP-Verschlüsselung | ||

| + | 'a' Ad-Hoc-Modus | ||

| + | 'b' BSS | ||

| + | 'k' keyed | ||

| + | 'o' open | ||

| + | 'a' any | ||

| + | 's' set | ||

| + | |||

| + | === Screenshots === | ||

| + | |||

| + | weitere Screenshots befinden sich unter [http://www.dachb0den.com/projects/dstumbler.html] | ||

| + | |||

| + | == dweputils == | ||

| + | |||

| + | Infos unter [http://www.dachb0den.com/projects/dweputils.html] | ||

| + | |||

| + | == prism2ctl == | ||

| + | |||

| + | Infos unter [http://www.dachb0den.com/projects/prism2ctl.html] | ||

| + | |||

| + | == prism2dump == | ||

| + | |||

| + | http://www.dachb0den.com/projects/prism2dump.html | ||

| + | |||

| + | = Pocket Warrior = | ||

'''Betriebssystem:''' Windows PocketPC 2002; geeignet für PDAs mit ARM Prozessor und Prism WiFi. | '''Betriebssystem:''' Windows PocketPC 2002; geeignet für PDAs mit ARM Prozessor und Prism WiFi. | ||

| Zeile 280: | Zeile 453: | ||

'''Allgemeine Beschreibung:''' | '''Allgemeine Beschreibung:''' | ||

| − | Das Programm Pocketwarrior [http://pocketwarrior.sourceforge.net/index.html] ermöglicht es, mittels PDA unterwegs nach Wlans zu suchen. Dabei werden Informationen wie SSID, BSSID sowie Signalstärke und | + | Das Programm Pocketwarrior [http://pocketwarrior.sourceforge.net/index.html] ermöglicht es, mittels PDA unterwegs nach Wlans zu suchen. Dabei werden Informationen wie SSID, BSSID sowie Signalstärke und dergleichen angezeigt. Bei angeschlossenem GPS-Empfänger wird bei jedem gefundenen Knoten zusätzlich zur Uhrzeit auch die exakte Position gepeichert. |

| − | Die Bedienung ist sehr einfach: Nach Start des Programms klickt man auf den grünen Punkt im unteren Displaybereich und startet somit den Scan; der Punkt wird zu einem roten Quadrat. Zum Stoppen des Scans betätigt man | + | Die Bedienung ist sehr einfach: Nach Start des Programms klickt man auf den grünen Punkt im unteren Displaybereich und startet somit den Scan; der Punkt wird zu einem roten Quadrat. Zum Stoppen des Scans betätigt man ebendieses. Jedes gefundene Netzwerk wird mit einem (abschaltbaren) Signalton quittiert. Dabei erscheinen in der Spalte BSSID verschiedene Icons, die über Art des Funknetzwerkes informieren. Drei grüne Punkte symbolisieren ein Ad-Hoc Netzwerk (so zum Beispiel einen Funkfeuer-Knoten), eine schwarze, gelbe, grüne oder rote Scheibe geben Auskunft über die Signalstärke. Wird in dieser Scheibe ein "W" angezeigt, so bedeutet dies, dass es sich beim vorliegenden Netzwerk um eines mit Verschlüsselung handelt. Welche Verschlüsselung eingesetzt wird, kann das Programm nicht erkennen. |

| − | Nach erfolgtem Scannen kann die im Programm dargestellte Tabelle als *.csv Datei exportiert und die erhobenen Daten z.B. mit | + | Nach erfolgtem Scannen kann die im Programm dargestellte Tabelle als *.csv Datei exportiert und die erhobenen Daten z.B. mit Excel ausgewertet werden. |

| + | |||

| + | === Screenshots === | ||

| − | |||

[[Bild:Pocketwarrior_scan_kl.png|Bild1: Pocketwarrior scan]] | [[Bild:Pocketwarrior_scan_kl.png|Bild1: Pocketwarrior scan]] | ||

| + | Bild: Pocketwarrior im Einsatz | ||

| + | |||

| + | [[Bild:Auswertung.png|Bild2: Daten in Excel]] | ||

| + | |||

| + | Bild: Auswertung der ersnifften Daten mit Excel | ||

| − | = | + | = Sniffem = |

'''Betriebssystem:''' ab Windows 95 | '''Betriebssystem:''' ab Windows 95 | ||

| Zeile 296: | Zeile 475: | ||

'''Testsystem:''' HP/Compaq TC1100 mit Intel PRO/Wireless BG 2200. Microsoft Windows XP Tablet PC Edition 2005 SP2 | '''Testsystem:''' HP/Compaq TC1100 mit Intel PRO/Wireless BG 2200. Microsoft Windows XP Tablet PC Edition 2005 SP2 | ||

| − | === Allgemeine Beschreibung | + | === Allgemeine Beschreibung === |

| − | + | Sniff'em ist ein Packet-Sniffer zur Aufzeichnung, Analyse und Überwachung von Netzwerkdaten. Die Testversion analysiert nur ausgehenden Netzwerkverkehr. | |

=== Installation === | === Installation === | ||

| Zeile 324: | Zeile 503: | ||

'''Testsystem:''' HP/Compaq TC1100 mit Intel PRO/Wireless BG 2200. Microsoft Windows XP Tablet PC Edition 2005 SP2 | '''Testsystem:''' HP/Compaq TC1100 mit Intel PRO/Wireless BG 2200. Microsoft Windows XP Tablet PC Edition 2005 SP2 | ||

| − | === Allgemeine Beschreibung | + | === Allgemeine Beschreibung === |

Aero Peek analysiert den Netzwerkverkehr in WLANs. Es unterstützt alle gängigen WLAN-Protokolle, WEP, WPA/PSK sowie viele Application-Layer Protokolle. Weiters ist das Produkt mit einem GSM-Empfänger kombinierbar, um Feldstärken und Signal-Rauschabstände kartographieren zu können. | Aero Peek analysiert den Netzwerkverkehr in WLANs. Es unterstützt alle gängigen WLAN-Protokolle, WEP, WPA/PSK sowie viele Application-Layer Protokolle. Weiters ist das Produkt mit einem GSM-Empfänger kombinierbar, um Feldstärken und Signal-Rauschabstände kartographieren zu können. | ||

| Zeile 333: | Zeile 512: | ||

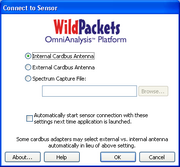

Die AiroPeek Demoversion ist nunmehr enthalten in der OmniPeek Demoversion - es gibt keine eigenständige AiroPeek Demoversion mehr. | Die AiroPeek Demoversion ist nunmehr enthalten in der OmniPeek Demoversion - es gibt keine eigenständige AiroPeek Demoversion mehr. | ||

| − | + | [[Image:Omipeek1.png|thumb|OmniPeek - Auswahl der Cardbus-Antenne]] | |

Windows-Installer, keine Auffälligkeiten. | Windows-Installer, keine Auffälligkeiten. | ||

| Zeile 341: | Zeile 520: | ||

Die Software war deshalb nicht bestimmungsgemäß nutzbar. | Die Software war deshalb nicht bestimmungsgemäß nutzbar. | ||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

=== Links === | === Links === | ||

http://www.wildpackets.com/products/airopeek/overview | http://www.wildpackets.com/products/airopeek/overview | ||

| + | |||

| + | = Wifi-Radar = | ||

| + | '''Betriebssystem:''' Linux | ||

| + | |||

| + | '''Testsystem:''' Acer Travelmate 290 mit D-Link DWL G-630 - Ubuntu 8.04 | ||

| + | [[Bild:Wifi radar.png|thumb|wifi-radar erkennt 4 Netze]] | ||

| + | === Allgemeine Beschreibung === | ||

| + | Wifi-Radar ist ein kleines Tool, das sämtliche verfügbaren Netzwerke in der Umgebung anzeigt. Es können Profile und Präferenzen für die einzelnen Netzwerke angelegt werden. Es benötigt dafür keine aufwändigen Voreinstellungen. | ||

| + | |||

| + | === Installation === | ||

| + | Einfach im Synaptic-Paketmanager "wifi-radar" auswählen und installieren. Alternativ kann das Paket unter http://wifi-radar.systemimager.org/ bezogen werden. | ||

| + | |||

| + | === Starten/Benutzen === | ||

| + | Sollte kein Menüeintrag zu finden sein, ein Terminal öffnen und "sudo wifi-radar" eingeben. | ||

| + | Das Programm startet sofort mit der Suche nach aktiven Netzwerken. | ||

| + | |||

| + | [[Category:HowTo]] | ||

| + | [[Category:Dokumentation]] | ||

Aktuelle Version vom 17. August 2012, 16:14 Uhr

Inhaltsverzeichnis

Netstumbler

Betriebssystem: ab Windows 98; WIN CE: Ministumbler; Mac: Macstumbler [1]

Allgemeine Beschreibung:

Netsumbler ist ein WLAN-Scan-Tool für PC/Laptops mit integrierten WLAN bzw. PCMCIA/USB WLAN für Windows (ab Win98, für CE gibt es eine eigene Version den MiniStumbler) mit einigen Besonderheiten wie GPS Markierung und Text-to-Speech-Ausgabe.

Installation

Download über die Hompage von Netsumbler http://www.netstumbler.com/downloads/ Bild:Netstumbler.png

Nach dem Doppelklick auf das Item kommst Du zur "License Agreement". Bild:Netstumbler2.png

Nach sorgfältigem Durchlesen ;-) auf den Button "I Agree" drücken und Du kannst eine Auswahl der Komponenten treffen. Bild:Netstumbler3.png

Nach dem Drücken des Button "Next", kannst Du noch den Installationspfad festlegen und mit "Close" ist die Installation auch schon abgeschlossen!

Bild:Netstumbler4.png Bild:Netstumbler5.png

Danach werden noch die Release Notes angezeigt.

Starten und Benutzen von Netstumbler

Entweder über Start->Programme->Network Stumbler Bild:Netstumbler7.png oder über das Desktop Item Network Stumbler. Bild:Netstumbler8.png

Danach startet das Programm und sucht nach Deiner WLAN-Karte. Findet es keinen Adapter, weil Du z.B. deine WLAN Karte nicht eingesteckt oder eingeschaltet hast, findest Du im Fuß des Programm-Windows die Nachricht "Adapter not present" Bild:Netstumbler9.png (Adapter aktivieren Programm schließen und nochmals starten), sonst zeigt Dir das Programm gleich mal alle aktiven Access Points an!

Hinweis: Grün bedeutet AP ist aktiv Rot bedeutet unerreichbar, aber unter Windows bei "bevorzugte Netzwerke" definiert Grau bedeutet AP war aktiv

Auf der rechten Seite kannst Du die anzuzeigenden AP nach unterschiedlichen Eigenschaften filtern! Wählst Du nun unter dem Menüpunkt Channels oder SSIDs eine MAC Adresse aus, so wird Dir der Empfangslevel angezeigt (Eigentlich wird dir die Signalstärke bezogen zur Noise (-100dbm) angezeigt)!

Über den Menüpunkt View->Options->General lässt sich die Scan Geschwindigkeit einstellen. Über den Menüpunkt File->Save lässt sich der Scan abspeichern.

Links

http://de.wikipedia.org/wiki/Netstumbler

inSSIDer

Dieses Programm hat Ähnlichkeiten zu netstumbler und läuft auch unter neueren Windows-Versionen. Ein Port für Linux existiert ebenfalls. Es kann nach unterschiedlichen Kriterien filtern und sortieren und bietet übersichtliche Diagramme.

Links

HORST

Betriebssystem: läuft direkt auf dem Funkfeuer-Router (Freifunk bzw. Openwrt Firmware)

Typ/Umgebung: Linux Konsolenapplikation

Allgemeine Beschreibung

Horst steht für "Horsts OLSR Radio Scanning Tool" und wurde in der Berliner Freifunk Community entwickelt. Horst kann nützlich sein um die Verbindungsqualität und auch die OLSR-Kommunikation mit anderen Knoten zu analysieren. Um nach OLSR-Paketen zu filtern und übrige Pakete auszublenden kann der OLSR-Filter (Taste 'o') aktiviert werden. So kann man OLSR-Protokollabläufe relativ einfach mitverfolgen - zum Beispiel, ob die RTS/CTS Pakete eines Nachbarknoten auch empfangen werden oder nicht, und somit eine eventuelle Paketkollision dadurch ausschliessen. An interessanten Stellen kann die Paketanzeige mittels Taste 'p' pausiert werden.

Horst zeigt für eine empfangene Station die jeweilige IP-Adresse, SNR (Signal-Noise-Ratio), SOURCE (Source-MAC), BSSID (Basic Service Set IDentifier), LQ (OLSR-LinkQuality), GW (eventuelle Gateway-Eigenschaft), NEIGH (Anzahl der Nachbarschaftsbeziehungen einer Station), OLSR/COUNT (Anzahl der OLSR-Pakete zu Gesamtepaketanzahl zu einer Station) sowie den TSF-Wert (Timer Synchronization Function) an. Im Frame rechts unten wird zusätzlich die SNR in Signal- und Rauschleistung geteilt dargestellt und kann somit bei der Ausrichtung einer Antenne sehr hilfreich sein.

Installation und Programmstart

Freifunk Software

Folgende Pakete sind zur Installation von Horst nötig und entweder mittels 'ipkg install <file.ipk>' oder Webinterface einzuspielen.

http://88.198.196.3/sven-ola/ipkg/packages/libncurses_5.2_mipsel.ipk

http://88.198.196.3/sven-ola/ipkg/packages/horst_1.2.2_mipsel.ipk

Gestartet wird Horst mittels Kommandozeilenaufruf in der Konsole. Da per Default-Installation die PATH-Variable für Horst gesetzt ist, reicht ein schlichtes 'horst' als Konsolenaufruf.

0xFF-Backfire Vienna

Ich habe euch mal eine Kurzanleitung für unser bewährtes Monitoring-Tool "Horst" erstellt die erklärt, wie ihr es auf Atheros-basierenden Devices wie z.B Bullet2 und Bullet5 zu laufen bekommt. Jeder der mich besser kennt weiß aber, dass ich mich erst damit zufrieden geb, wenn wir die totale LuCI-Integration geschafft haben.

Fortschritte und Integration: Hier auf dieser Seite

Joe Semler

Hintergrund für den interessierten Leser:

Horst brauch, um auswerten zu können, den sog. radiotap-header. darin sind Infos wie Bandbreite, Sendeleistung oder Antennenkonfiguration gespeichert. (http://www.mjmwired.net/kernel/Documentation/networking/radiotap-headers.txt) Nun, da madwifi (unser Treiber für Bullet2, 5 und alles, was auf atheros 23xx Chips basiert) radiotap NUR im Monitoring Mode unterstützt, wird sicher einiges klarer. (http://madwifi-project.org/wiki/DevDocs/RadiotapHeader)

Workaround:

- Holt euch Horst

- über ssh

opkg update opkg install horst

- oder über LuCI

- [Administration] System/Paketverwaltung

- Paketlisten aktualisieren

- Horst installieren

- oder über LuCI

- Das device in Monitor-Mode schalten

- über LuCI

- [Administration] Network/Drahtlos/Dein Device

- Schnittstellenkonfiguartion/Modus/Monitor

- Warten :-(

- über SSH

- über LuCI

uci set wireless.@wifi-iface[0].mode=monitor uci commit

- Horst aufrufen

horst -i ath0

Option -i ath0 Ist wichtig, weil sich horst per default wlan0 als interface erwartet

- Das device zurück in AdHoc-Mode schalten

- über LuCI

- [Administration] Network/Drahtlos/Dein Device

- Schnittstellenkonfiguartion/Modus/AdHoc

- Warten :-(

- über SSH

- über LuCI

uci set wireless.@wifi-iface[0].mode=adhoc uci commit

bei ubnt m2

opkg update opkg install horst iw dev wlan0 interface add mon0 type monitor horst -i mon0

nach beenden schnittstelle mon0 löschen mit

iw dev mon0 del

Interfacefunktionen

[p] Pause/Run [s] Sortierung nach SNR (aktivieren/deaktivieren) [c] Kontrollpakete (RTS/CTS/ACK/etc.) anzeigen (aktivieren/deaktivieren) [o] OLSR Pakete filtern (aktivieren/deaktivieren) [q] beenden

Screenshots

| thumb|Bild1: ungefiltertes Capturing | thumb|Bild2: OLSR Filter |

Bild1: ungefiltertes Capturing (mit Beacons, inkl. Beacons von !OLSR-Knoten zb. hier Station 'chome')

Bild2: OLSR Filter aktiv (LQ-Messages, HNA-Announces, etc.)

KISMET

Betriebssystem: läuft unter Linux oder als Drone direkt auf dem Funkfeuer-Router (Freifunk bzw. Openwrt Firmware)

Typ/Umgebung: Linux Konsolenapplikation

Einleitung

Kismet ist ein Wireless Lan tool, dass als Netzwerk- Finder/Sniffer/Intrusion Detection System Anwendung finden kann. Es besteht aus einem Server und einem Client der die Daten des Servers graphisch aufbereitet. Kismet ist sehr umfangreich und in diesem Wikieintrag kann leider nur an der Oberfläche dessen gekratzt werden, was mit Kismet möglich ist.

Installation

Source

Die Sourcen, dazugehörige Signatur sowie den gpg Key des Kismet Herausgebers kann man sich von http://www.kismetwireless.net/download.shtml herunterladen.

gpg --import dragorn.gpg importiert den gpg-PublicKey des Kismetherausgebers in den eigenen Schlüsselbund gpg --verify kismet-2007-01-R1b.tar.gz.asc kismet-2007-01-R1b.tar.gz überprüfen ob das tar-file das ist, dass der Herausgeber online gestellt hat. tar xvzf kismet-2007-01-R1b.tar.gz entpackt das tar-file in das aktuelle Verzeichnis cd kismet-2007-01-R1b wechselt in das Verzeichnis kismet-2007-01-R1b ./configure => hier darauf achten das keine Fehlermeldungen kommen, eventuell benötigte Libraries nachinstallieren make sudo make install (falls nur root Kismet aufrufen sollte) oder sudo make suidinstall (falls alle Benutzer Kismet aufrufen dürfen, man sollte jedoch im Hinterkopf behalten, das ein Programm bei dem das Suidbit gesetzt ist ein mögliches Sicherheitsrisiko darstellen kann (http://de.wikipedia.org/wiki/Setuid))

Debian

sudo aptitude update sudo aptitude install kismet

Unter Debian kann Kismet (wenn er über aptitude installiert wird) default mäßig nur als root gestartet werden, da dies auf einem Mehrbenutzersystem meist als sicherer anzusehen ist => siehe suid.)

Gentoo, SuSe, Fedora, Ubuntu, Wrt54g(Drone)

ssh root@ip_deines_routers ipkg update ipkg install kismet-drone cd /etc/kismet/ vi kismet_drone.conf (=> siehe Abschnitt Drone) cd /usr/bin wl monitor 1 ./kismet_drone mit STRG C abbrechen wl monitor 0 fertig

Man sollte auch beachten, dass Kismet und OLSR nicht gemeinsam funktionieren, man wird daher beim Starten der Drone aus dem 0xff Netz geworfen. Es ist daher von Vorteil, sich über Lan zum Router zu verbinden.

kismet.conf

Das Konfigurationsfile für Kismet liegt defaultmäßig im Verzeichniss /etc/Kismet/ und kann mit jedem beliebigen Editor bearbeitet werden.

Die wichtigsten Optionen die hier geändert werden müssen sind:

suiduser= Hier kann angegeben werden, als welcher Benutzer Kismet später laufen soll, damit diese Option zur Verfügung steht, muss Kismet jeodch mit make suidinstall installiert worden sein.

source= 1,2,3,(4)

1= Der Name des Wirelessmodules, dass man am leichtesten unter http://www.kismetwireless.net/documentation.shtml in Erfahrung bringt. 2= Der Name des Wirelessinterfaces, z.B: eth1 3= Der Name für diesen Datenstrom, diese Option ist nur bei mehreren Quellen interessant, und kann auf einen beliebigen Namen gesetzt sein. 4= gänzlich optional, hier kann, falls gewünscht, der default Start Channel angegeben werden (falls channelhopping aktiviert ist) bzw. falls kein Channelhoping aktiviert ist, kann hier der gewünschte Channel eingestellt werden.

channelhop= Bei dieser Option kann eingestellt werden ob Kismet regelmäßig durch alle Channels des Wlanspektrums "hüpft" oder ob er nur auf einen Channel bleibt.

defaultchannels= hier wird angeraten, nicht die US Channelvorgaben zu benutzen, da in Österreich auch die Channels 11,12,13 in Benutzung sind.

logdefault= Hier kann angegeben werden wie das logfile heisen soll. durch das logtemplate werden dann Files vom Format NameDatumFortlaufendeNummer.logtype in /var/log/kismet/ erzeugt.

Bedienung

Die Bedienung von Kismet erscheint am Anfang etwas schwierig, nach einer kurzen Eingewöhnungsphase sind diese Bedenken meist vergessen. Im Startfenster werden die empfangenen Netzwerke im "Autofit" Modus angezeigt, um diesen Modus zu verlassen "s" drücken, und auswählen nach welchen Kriterien die Netzwerke jetzt sortiert werden sollten.

Hier eine kurze Auflistung der interessantesten Tasten für Kismet:

"s" um den derzeigigen Gruppierungsmodus umzustellen "h" zeigt eine Quick Reference für Kismet "q" mit q verlässt man immer das aktuelle PopUp. "i" zeigt mehr Informationen über das gewählte Netzwerk. "c" zeigt eine Liste der clients der Gruppe an. "r" zeigt einen Packet Rate Graphen des Netzwerkverkehrs an. "w" zeigt die Warnings für das Netzwerk an. "p" zeigt die packets an, die gerade über das Netzwerk gehen "a" zeigt eine allgemeine Statistik der Netzwerke an. "d" dumpt strings aus dem gerade aktellen Datenstream "f" zeigt die GPS daten (falls vorhanden) "g" mit g kann man dem Netzwerk Namen geben "l" zeigt den Powerlevel der Karte an (falls man eine Karte benutzt) "m" mit m kann man den Sound auf lautlos stellen/ wieder anstellen

Kismet-Drone

Der Stream der Drone wird an den Server unverschlüsselt übertragen, es ist daher in nicht "vertrauenswürdiger" Umgebung zu empfehlen den Stream verschlüsselt zu übertragen (z.B: mit ssh tunneln).

Die Kismetdrone wird über das File kisemt_drone.conf in /etc/kismet/ konfiguriert.

Der Großteil der Optionen wurden schon unter dem Punkt kismet.conf erklärt.

Die wichtigsten dronenspezifischen Optionen sind:

tcpport= Hier kann der Port angegeben werden, an dem die Drone die Daten liefert, es wird empfohlen diesen Port auf einen anderen wie den den des Servers zu setzen, falls beide auf einem System laufen.

allowedhosts= Hier können die IP Adressen angegeben werden, denen es erlaubt ist sich zur Drone zu connecten. Es sind auch IP-Ranges möglich.

bindaddress= Adresse an der die Drone lauscht, dies ist interessant, falls man mehrere Interfaces hat und nur auf einer bestimmten IP/Interface horchen will. defaultmäßg bindet sich die Drone an alle IP-Adressen.

Dronen/Server

Auf dem Server, der die Daten der Drone anzeigen soll einfach in der kismet.conf source=kismet_drone,ip_der_drone:port,name eintragen.

Screenshots

Hier das Hauptfenster von Kismet und als Beispiel das packetgraph PopUp-Fenster.

| thumb|Bild1: Hauptansicht von Kismet | thumb|Bild2: Das packetgraph popup von Kismet |

BSD-Airtools

Allgemeine Hinweise zu dieser Tool-Sammlung unter [2].

Betriebssystem: *BSD, (theoretisch auch Mac OS X)

Typ/Umgebung: Konsolenanwendung/wi-Treiber-Patches

Allgemeine Beschreibung

Die BSD-Airtools sind eine Sammlung von Programmen zum Auffinden (dstumbler), sowie Aufnehmen (prism2dump, dwepdump) von WLAN-Netzwerkverkehr. Weiters ist ein Werkzeug zur Steuerung von Prism2/Orinoco-kompatibler Hardware (prism2ctl) und ein Programm zum Auffinden von WEP-Schlüsseln (dwepcrack) sowie zur Generierung selbiger dabei (dwepkeygen). Um mehr Informationen auslesen zu können haben die Entwickler noch Patches für den bestehenden WLAN-Treiber (wi) geschrieben. Die gesamte Suite ist für die Nutzung mit diesem Treiber ausgelegt (Prism2/Orinoco; siehe Manpage wi) und ist z.B. mit Atheros-basierten Geräten nur eingeschränkt nutzbar.

Da es hier hauptsächlich um Scan-Tools geht, wird hier dstumbler näher betrachtet.

Installation

Die Installation wird wie üblich unter *BSD mit der Ports-Collection vorgenommen. (oder z.B. pkg_add -r bsd-airtools)

Im Ports-Tree:

cd /usr/ports/net-mgmt/bsd-airtools make && sudo make install && make clean

unter *BSD reicht für eine Paket-Installation (falls das fertige Paket zur Verfügung steht) meistens auch

pkg_add -r bsd-airtools

dazu am besten die jeweiligen Ports-Collection-Howtos heranziehen:

FreeBSD [3] OpenBSD [4] NetBSD [5]

dstumbler

thumb|dstumbler mit AP-Anzeige thumb|dstumbler mit Node-Anzeige

Kommandozeilenparameter

usage: dstumbler <device> [-d] [-osn] [-m <int>] [-g <gps device>] [-l <logfile>] -d: run dstumbler without specifying a wireless device -o: specify the use of prism2 card in monitor mode -s: disable scan mode on the card, instead do old style stat polling -n: use basic ascii characters for limited terminal fonts -m: randomly set mac address at specified interval or 0 for startup -g: specify gps device to use. or host:port for gpsd -l: specify logfile to use for realtime logging

Ausführung

Zur Ausführung reicht auf entsprechender Hardware meist

sudo ifconfig <device> promisc monitor up sudo dstumbler <device>

Bedienung

[+/-] Access-Point-Auswahl [</>] Node-Auswahl [u/d] seitenweise vor/zurück [e/h] Anfang/Ende [n/s] newest/sort [a] Autoselect [r] Hardware-Hersteller per MAC-Addresse auflösen [o] Clients/Nodes anzeigen [i] Audio Ausgabe (de-)aktivieren [m] Menü/Hilfe ein-/ausschalten [k] Neu zeichnen des Interface [c] Channel auswählen [.] Kommentar einfügen [l] Zuvor gespeicherte Daten einlesen [b] gesammelte Daten abspeichern [q] Programm beenden

Verwendete Symbole zur Kennzeichnung

Access-Point-Liste

'>' aktuell ausgewählter Access-Point '*' neuer Access-Point '4' 40-Bit Verschlüsselung 'w' WEP-Verschlüsselung 'n' keine WEP-Verschlüsselung 'a' Ad-Hoc-Modus 'b' BSS 'k' keyed 'o' Open-Modus 'd' Access-Point benutzt die Default-SSID

Node-Liste

'>' aktuell ausgewählter Node '*' neu hinzugekommener Node 'w' WEP-Verschlüsselung 'n' keine WEP-Verschlüsselung 'a' Ad-Hoc-Modus 'b' BSS 'k' keyed 'o' open 'a' any 's' set

Screenshots

weitere Screenshots befinden sich unter [6]

dweputils

Infos unter [7]

prism2ctl

Infos unter [8]

prism2dump

http://www.dachb0den.com/projects/prism2dump.html

Pocket Warrior

Betriebssystem: Windows PocketPC 2002; geeignet für PDAs mit ARM Prozessor und Prism WiFi.

Typ/Umgebung: PDA Applikation

Allgemeine Beschreibung: Das Programm Pocketwarrior [9] ermöglicht es, mittels PDA unterwegs nach Wlans zu suchen. Dabei werden Informationen wie SSID, BSSID sowie Signalstärke und dergleichen angezeigt. Bei angeschlossenem GPS-Empfänger wird bei jedem gefundenen Knoten zusätzlich zur Uhrzeit auch die exakte Position gepeichert.

Die Bedienung ist sehr einfach: Nach Start des Programms klickt man auf den grünen Punkt im unteren Displaybereich und startet somit den Scan; der Punkt wird zu einem roten Quadrat. Zum Stoppen des Scans betätigt man ebendieses. Jedes gefundene Netzwerk wird mit einem (abschaltbaren) Signalton quittiert. Dabei erscheinen in der Spalte BSSID verschiedene Icons, die über Art des Funknetzwerkes informieren. Drei grüne Punkte symbolisieren ein Ad-Hoc Netzwerk (so zum Beispiel einen Funkfeuer-Knoten), eine schwarze, gelbe, grüne oder rote Scheibe geben Auskunft über die Signalstärke. Wird in dieser Scheibe ein "W" angezeigt, so bedeutet dies, dass es sich beim vorliegenden Netzwerk um eines mit Verschlüsselung handelt. Welche Verschlüsselung eingesetzt wird, kann das Programm nicht erkennen.

Nach erfolgtem Scannen kann die im Programm dargestellte Tabelle als *.csv Datei exportiert und die erhobenen Daten z.B. mit Excel ausgewertet werden.

Screenshots

Bild: Pocketwarrior im Einsatz

Bild: Auswertung der ersnifften Daten mit Excel

Sniffem

Betriebssystem: ab Windows 95

Testsystem: HP/Compaq TC1100 mit Intel PRO/Wireless BG 2200. Microsoft Windows XP Tablet PC Edition 2005 SP2

Allgemeine Beschreibung

Sniff'em ist ein Packet-Sniffer zur Aufzeichnung, Analyse und Überwachung von Netzwerkdaten. Die Testversion analysiert nur ausgehenden Netzwerkverkehr.

Installation

Windows-Installer; Neustart des Systems nach der Installation ist notwendig.

Probleme

Wird das Programm nicht mit Administratoren-Rechten ausgeführt, erscheint eine Fehlermeldung, die keinen Aufschluss über das Problem gibt.

Wird das Programm mit Administratoren-Rechten ausgeführt, stürzt das Programm nach Capture-> Start mit einem Runtime-Error ab. Das Produkt wird auch gar nicht als spezielles WLAN-Tool verkauft; möglicherweise ist es dafür nicht gedacht bzw. geeignet.

Screenshots

Links

http://www.sniff-em.com/sniffem.shtml

Wild Packets Aero Peek

Betriebssystem: Windows XP (SP2), Windows 2000 (SP4)

Testsystem: HP/Compaq TC1100 mit Intel PRO/Wireless BG 2200. Microsoft Windows XP Tablet PC Edition 2005 SP2

Allgemeine Beschreibung

Aero Peek analysiert den Netzwerkverkehr in WLANs. Es unterstützt alle gängigen WLAN-Protokolle, WEP, WPA/PSK sowie viele Application-Layer Protokolle. Weiters ist das Produkt mit einem GSM-Empfänger kombinierbar, um Feldstärken und Signal-Rauschabstände kartographieren zu können.

Aero Peek wird in der Versionen NX, SE und VX vertrieben, die sich in ihrem Funktionsumfang unterscheiden.

Installation

Die AiroPeek Demoversion ist nunmehr enthalten in der OmniPeek Demoversion - es gibt keine eigenständige AiroPeek Demoversion mehr.

Windows-Installer, keine Auffälligkeiten.

Probleme

Die OmniPeak Software verlangt nach dem Start nach spezieller Hardware (Spectrum Sensors). Anderes WLAN-Equipment wird zwar lt. Hersteller unterstützt, die erforderlichen NDIS Treiber konnten aber im Demo-Package nicht gefunden werden.

Die Software war deshalb nicht bestimmungsgemäß nutzbar.

Links

http://www.wildpackets.com/products/airopeek/overview

Wifi-Radar

Betriebssystem: Linux

Testsystem: Acer Travelmate 290 mit D-Link DWL G-630 - Ubuntu 8.04 thumb|wifi-radar erkennt 4 Netze

Allgemeine Beschreibung

Wifi-Radar ist ein kleines Tool, das sämtliche verfügbaren Netzwerke in der Umgebung anzeigt. Es können Profile und Präferenzen für die einzelnen Netzwerke angelegt werden. Es benötigt dafür keine aufwändigen Voreinstellungen.

Installation

Einfach im Synaptic-Paketmanager "wifi-radar" auswählen und installieren. Alternativ kann das Paket unter http://wifi-radar.systemimager.org/ bezogen werden.

Starten/Benutzen

Sollte kein Menüeintrag zu finden sein, ein Terminal öffnen und "sudo wifi-radar" eingeben. Das Programm startet sofort mit der Suche nach aktiven Netzwerken.